Intro: Phishing conscientia in Workplace

Hic articulus declarat quid phishing sit, et quomodo impediri possit propriis instrumentis et exercitationibus. Textus transcriptus est ex colloquio inter Johannem Shedd et David McHale de HailBytes.

Quid est Phishing?

Phishing socialis machinalis forma est, quae proprie per electronicam aut per SMS aut per telephonum est, ubi scelestos quandam speciem obtinere conantur. indicium uti ad res accedere ut aditus non posset.

Homines enim, qui ignari sunt, duo diversa genera insidiarum hamatae sunt.

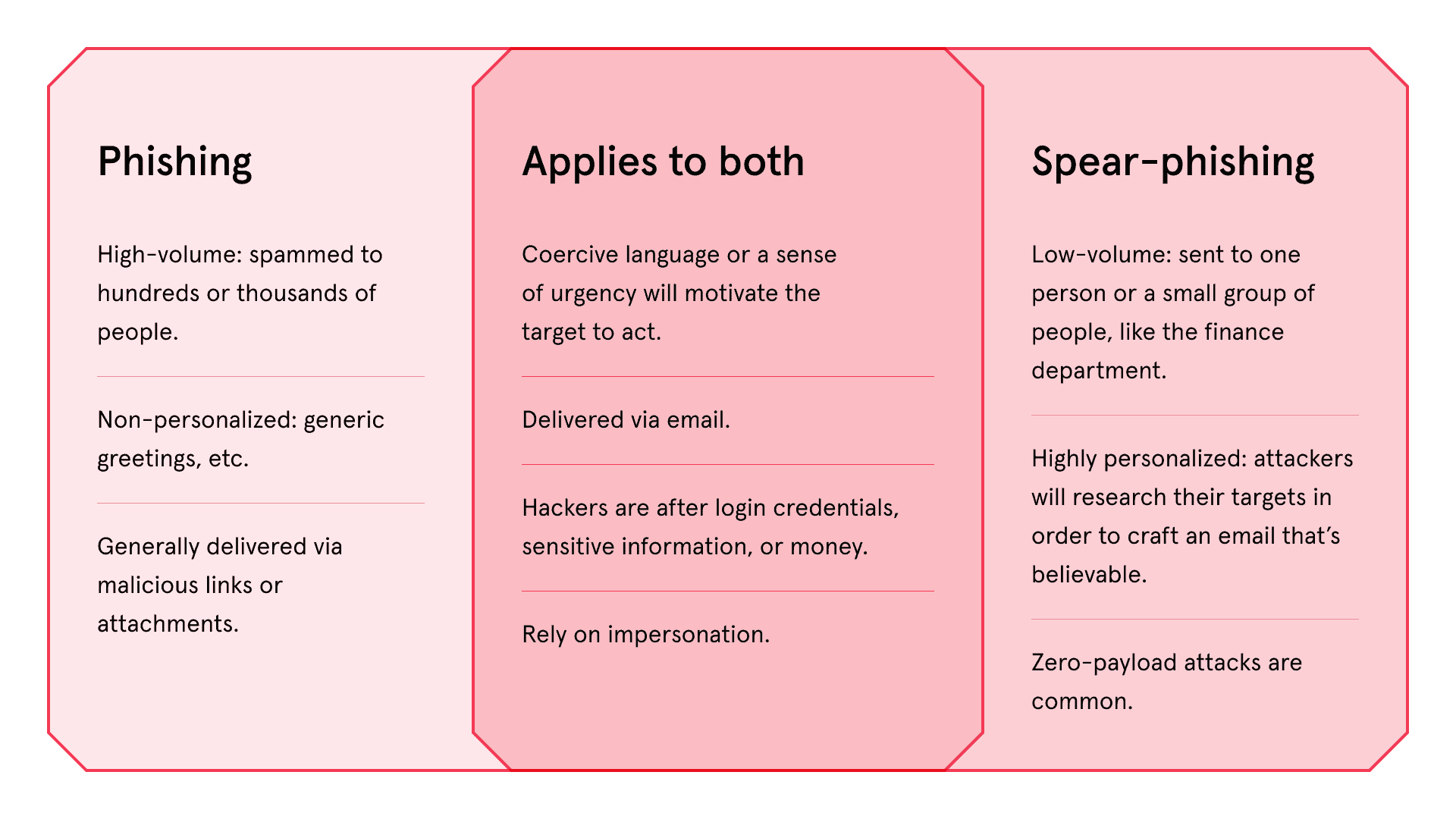

Quid interest inter Phishing et Spearphishing Generales?

Phishing generaliter est typice eximius massarum epistularum quae in eadem forma habent conari et aliquem acquirere ut in ea strepat sine magno nisu.

Hamatae generalis numerus est ludus, cum scelerati hastae ibunt et scopum investigant.

Cum hasta, paulo plus praeparationis implicatae est et successus rate multo altior tendit.

Quam ob rem homines qui hastae utuntur typice intendunt ad scuta pretiosiora. Exempla quaedam includunt tabularii vel CFO, qui facultatem habent ut aliquid pretii eis revera tribuat.

Ceterum: Phishing generaliter satis multa sui explicationis est cum termino generali et hastis subtilius cum singulis scopo.

Quomodo oppugnas hamatae recognoscis?

De more quod visurus es hamatae generale nomen est domain nomen quod non congruit vel mittentis nomen quod insuetus es. Aliam rem ut scias pauperem esse orthographiam vel grammaticam.

Potes videre attachiamenta quae non ton sensuum vel attachiamenta quae sunt formae fasciculi non solent accedere.

Rogant te ut aliquid facias quod extra normalem processum in comitatu tuo est.

What are Some Good Practices to prevent a Phishing Attack?

Aliquam sit amet enim est securitatem policies in loco.

Intellectum habere debes processuum qui actiones sunt communes summus periculi sicut emittendi stipendia vel translationes filum mittens. Ii sunt quidam vectores frequentissimi quos videmus in scelestos plerumque adhibita fiducia illius societatis damno ac deinde.

Intellectum habere debes, si aliquid suspectum sit, nuntiantes se habere et aliquem processum in loco habere, ut facile ab utentibus auxilium petat.

Scias praecipuas res in omni inscriptione reprimendam, quia multum usorum non sciunt quid quaerant vel simpliciter ignorant.

How Does Hailbytes Help With Phishing Awareness and Training?

Offerimus simulationes hamatae ubi mittemus societates hamatae emails quae utentes deprimunt, et comprehendere possumus eorum quae ad securitatem staturam spectant similia. Ultimo invenire possumus utentes utentes in sua ordinatione vulnerabiles sint.

Instrumenta nostra permittunt ut inscriptionem transmitterent et relationem reciperent ad intellegendum quid de factoribus periculosis in illa electronica ac deinde in turma securitatis interne, famam quoque obtinebimus.

Nos etiam disciplinas securitatis fundamentales et provectas habemus, quae multum usoribus communibus artibus ostendunt, quae usui sunt et multum communium rerum, quae quaerenda sunt, cum suspecta sunt ut inscriptionem hamatam impetum capiant.

Conclusio Points:

- Phishing socialis engineering forma est.

- Phishing generalis forma oppugnationis late diffusa est.

- Hastatio investigationem in scopum hamatae involvit et plus felicior pro scammer.

- habentem securitatis consilium in loco est primus gradus ad diminutionem cybersecurity minis.

- Phishing potest impediri per institutionem et per simulatores hamatae.