V Beneficia Passibilitatem Management quasi Service

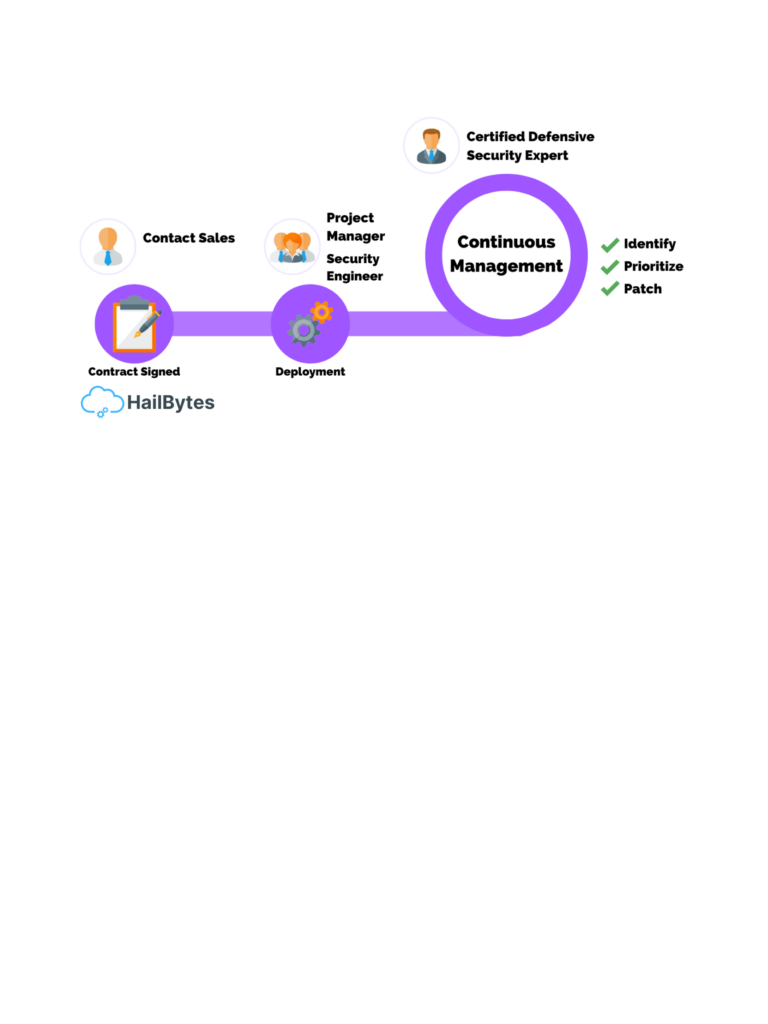

5 Beneficia Vulnerabilitatis Management tamquam Servitii Quid est Vulnerability Management? Cum omnibus societatibus coding et programmatibus utuntur, semper est vulnerabilitas securitatis. Codex in periculo esse potest et necessitas applicationis secure. Hinc est quod lusibilitatem procuratio habere oportet. Sed iam tantum habemus in lamina nostra solliciti […]

VPN Shadowsocks vs.: Comparando Optimus Optiones pro Secure Pasco

Shadowsocks vs. VPN: Comparantes optimas Optiones pro Secure Pascendi Introductio In aevo ubi secreti et online securitatis sunt maximi momenti, singuli solutiones securas pascendi quaerentes saepe se inveniunt cum electione inter Shadowsocks et VPNs. Ambae technologiae encryptionem et anonymitatem offerunt, sed in accessu et functione differunt. In hoc […]

Lorem Employees ad cognoscendum et fuge Phishing Scams

Exercitatio Employees ad Sciendum et Fuge Scams Phishing Introductio In hodierno aetate digitali, ubi minae cyber evolutionis pergunt, una e praevalentissimis et damnosis formis oppugnationis est scams hamatae. Phishing conatus fallere potest etiam homines maxime technicae savvy, qui efficere potest pro institutis ut cybersecuritas prioritizandi formationem pro suis operariis. Ad instruendum […]

Beneficia Outsourcing IT Securitatis Services

Beneficia Outsourcing IT Securitatis Services Introductio In digitalis landscape hodie, Instituta minarum cybarum in dies crescentis obducunt quae sensitivas notitias, operationes perturbare et famam laedere possunt. Quam ob rem, securitatis IT robustae praestans summa prioritas in negotiis per varias industrias facta est. Dum aliquae societates eligat constituendae […]

V Erroribus Communibus quod te vulnerabiles fac ut insidiae hamatae

5 Errores communes qui te vulnerabiles ad oppugnationes Phishing Introductio insidiae hamatae manent minae praevalens cybersecurity, nisi homines et Instituta per orbem terrarum. Cybercriminales varias rationes adhibent ad decipiendas victimas ad informationes sensitivas revelandas vel actiones nocivas faciendo. Communes errores vitando, qui te vulnerari ad hamatas impetus faciunt, signanter augere potes tuam online [...]

Security Operations Budgeting: CapEx nobis OpEx

Securitas Operations Budgeting: CapEx vs OpEx Introductio Negotiationis Negotiationis Neglectiis Neglectiis, securitas non negotiabilis necessitas est et omnibus partibus accessibilis debet esse. Ante favorem "in servitii" exemplar traditionis nubes, negotia ad securitatem suam infrastructuram vel locare debebant. Studium ab IDC gestum deprehendi in hardware relato securitatis expensum […]